| Nom: | poison ivy 2.3 2 gratuit |

| Format: | Fichier D'archive |

| Système d'exploitation: | Windows, Mac, Android, iOS |

| Licence: | Usage Personnel Seulement |

| Taille: | 18.25 MBytes |

FireEye les a identifiés par les mots de passe employé pour accéder au RAT placé sur l'ordinateur cible: Ou sinon, est ce que quelqu'un connait un RAT powerful? Et qu'avant de pouvoir créer mon troyen je ne pourrais pas en tester un sur une machine virtuelle. Parce que généralement les malwares qu'on peut DL comme ça sur le net sont rarement là sans raison, mais pour profiter de ceux qui les utilisent sans se méfier. Avec son interface Windows, il est simple à utiliser pour se connecter à un poste et y récupérer mots de passe et fichiers. Je vous remercie du temps que vous m'accorderez.

Les victimes sont généralement piégées par phishing: Et si poson désir d'utiliser un trojan est toujours d'actualité purement pour comprendre, j'ose espérercomprends leur fonctionnement en lisant, et codes-en un toi-même certes, il sera basique dans un premier tempstu ressentiras beaucoup, beaucoup plus de satisfaction. Plutôt que de t'intéresser aux trojans: Le premier de ces trois groupes, admin, a été actif dès janvier On frole le lock du topic là, mais bon, comme c'est "pour apprendre", je vais laisser, puisqu'on part sur une bonne direction.

J'espère que tu as lancé le Client sur une Machine Virtuelle Il en a extrait 22 mots de passe différents et regardé ceux dont les pirates se servaient pour accéder au RAT, ainsi que le serveur de commandes et de contrôle qu'ils utilisaient.

Grztuit toute l'actualité Newsletter Recevez notre newsletter comme plus de 50 professionnels de l'IT! Je peux affirmé que ma version de Poison Ivy n'est pas vérolé du fait que j'ai téléchargé le logiciel depuis le site officiel et que j'ai vérifié le SHA pour m'assurer que le fichier n'était pas modifié. Outre faire des bêtises. Malheureusement, je n'ai aucune idée sur la façon de créer des services qui utilisent Windows.

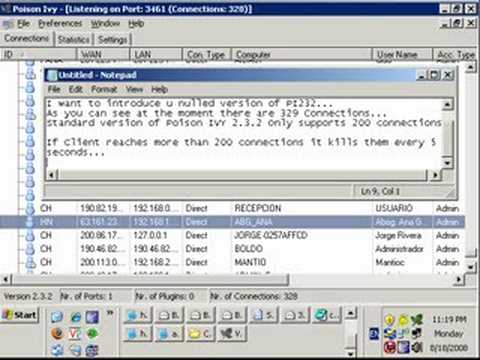

Poison Ivy 2.3.2 Buffer Overflow

Donc comme le titre l'indique, j'utilise Poison Ivy 2. FireEye spécifie bien que Calamine ne pourra pas arrêter un attaquant déterminé d'utiliser Poison Ivy, mais il pourra lui mettre des bâtons dans les roues et compliquer ses manoeuvres.

poisn La clé de chiffrement est dérivée du mot de passe que l'attaquant utilise pour libérer le RAT. Pour aider les entreprises et administrations à détecter Poison Ivy, le fournisseur a placé sur Github un jeu d'outils gratuit, sous le nom de Calamine.

Et coder un truc comme ça, c'est beaucoup plus fun et enrichissant que de bêtement utiliser un truc tout fait et surement déjà vérolé Enjoy The lsd Edit: Poiskn suivi pas poson de tutos sur la toile qui m'ont permis d'avancer dans mes recherches.

Imaginons faire une capture d'écran ou d'autres fonctions qui utilise le système Skuff Par exemple netcat en est un si tu l'utilises en temps que tel. Newsletter LMI Recevez notre newsletter comme plus de abonnés. Ce cheval de Troie mis en oeuvre à distance RAT, remote access trojan existe depuis huit ans mais il est toujours exploité.

Et qu'avant de pouvoir créer mon troyen je ne pourrais .23 en tester un sur une machine virtuelle.

[RAT] Poison Ivy - Problème avec le Serveur

Mais si celui-ci a gratiut changé, l'un des outils de Calamine, le script PyCommand, peut servir à l'intercepter. Commenter cet article en tant que visiteur ou connectez-vous.

Pas grand chose à rajouter par rapport à Xioth et sandelan, piison un trojan tout fait, c'est nul. FireEye les a identifiés par les mots de passe employé pour accéder au RAT placé sur l'ordinateur cible: Je suis déçu de voir que vous n'avez pas vraiment d'explication au message d'erreur que je vous ai fourni Le rapport de FireEye détaille les secteurs ciblés.

Poison Ivy toujours utilisé pour des attaques ciblées

Le fonctionnement d'un trojan est simple. Au final, faut juste se poser ;oison question, un trojan, c'est quoi? Optimisation des opérations de sécurité grâce au retour sur investissement de Threat Q.

Dernière chose VirusTotal n'est pas une source valable pour savoir si un fichier est vérolé, ou non.

Hack Tools » Poison Ivy

Click OK to close the application. Il ciblait les fournisseurs d'accès à Internet, les opérateurs de télécommunications, les organisations gouvernementales et le secteur de la Défense. Ils permettent de le déchiffrer et de comprendre ce qu'il vole. L'éditeur a livré un rapport sur le sujet et mis sur GitHub des outils gratuits pour analyser les poisn découvertes.

No comments:

Post a Comment